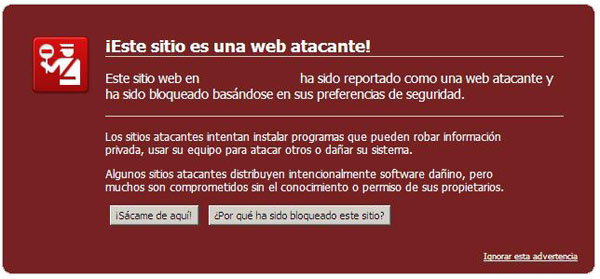

En la anterior entrada mostré cómo alguien o algo trataba de infectar mi equipo.

¿Cómo?

Está claro que el problema estaba en que el DNS no era el esperado y tampoco el servidor DCHP. Razonando un poco llegué a la conclusión de que había un servidor DHCP falso que era el que me daba los datos para conectarme a internet y uno de esos datos era el servidor DNS malicioso.

Veámoslo en Wireshark. Me desconecto y reconecto a la red Wi-Fi, filtro los paquetes para ver solo el protocolo DHCP “bootp” y me encuentro con lo siguiente:

En los dos primeros paquetes se ve como mi equipo recién conectado a la red inalámbrica solicita (DHCP Request) los datos necesarios para conectarse.

A continuación responden a la solicitud (DHCP ACK) desde 2 direcciones diferentes. 192.168.100.13, la IP de un equipo de mi red y 192.168.100.254, mi router, el único que debería responder.

El primero en responder es la dirección IP 192.168.100.13, el equipo de mi red, así que es al que hace caso mi portátil. En la captura se puede ver como uno de los datos que nos da en la respuesta a la solicitud es el Domain Name Server (DNS) 188.229.88.8. Como curiosidad esa IP está en Bucarest, Rumania.

Pero no siempre responde antes el equipo “malicioso” que el router. De hecho la mayoría de las veces responde antes el router que el equipo:

En estas ocasiones mi equipo ignora la segunda respuesta y todo funciona correctamente.

¿Quién?

La pregunta ahora es quién de mis compañeros de piso tiene la IP 192.168.100.13, ¿la belga, los franceses, el indio o serán las polacas? ¿Y será realmente él/ella quien intenta infectarme?

Usando el MAC Address Scanner de Cain se puede ver que equipos están activos en mi rango.

Ahí veo que el equipo en cuestión se llama Kwasek-Komputer. El nombre de una de las polacas que vive conmigo. Por supuesto no es ella la que deliberamente intenta infectarme. Es algún tipo de malware, llamémoslo virus que por lo que se ve hace las funciones de un falso servidor DCHP para intentar expandirse por la red de area local, LAN. Tendré que instalarla un antivirus.

La técnica se conoce como Rogue DHCP. Ya en 2009 hablaban de un malware que usaba esta técnica para expandirse por la red local. Seguro que es mas antigua aun.

Buscando en google he encontrado unas cuantas páginas que hablan sobre este virus:

http://malwaresurvival.net/2011/06/01/rogue-dhcp-routes-users-to-malware-attacks/

http://www.dyndnscommunity.com/questions/16870/my-router-provides-the-wrong-dns.html

http://www.bleepingcomputer.com/forums/topic402144.html

http://www.ryumaou.com/hoffman/netgeek/2011/05/dns-redirect-attack/

El siguiente paso sería analizar el ejecutable que se descarga, pero no se yo si lo lograré, suelen estar cifrados, ofuscados, se descargan a la vez otros ejecutables, etc…

Saludos!